Безопасность мобильного приложения: риски и как их избежать

Безопасность мобильного приложения: риски и как их избежать

Разработка мобильных приложений давно перестала быть просто процессом создания набора иконок на экране смартфона. Сегодня приложения — это полноценные цифровые платформы, в которых сосредоточена вся наша жизнь. В них хранятся переписки, фотографии, медицинские данные, банковские транзакции, корпоративные документы и даже цифровые ключи от квартиры или автомобиля. Смартфон стал чем-то вроде универсального сейфа, в котором лежит все самое ценное. Но если этот сейф взломают, последствия будут серьезными: от утечки персональной информации до финансовых потерь и падения доверия к компании.

В этой статье мы разберем самые распространенные уязвимости мобильных приложений, их последствия и способы защиты.

Почему уязвимости возникают еще до релиза

Многие думают, что информационная безопасность мобильного приложения нарушена только тогда, когда приложение уже попало в руки злоумышленников. На деле все иначе. Слабые места формируются задолго до релиза. Сжатые сроки и ограниченный бюджет мобильного приложения подталкивают команды фокусироваться на функциональности, а вопросы безопасности откладывать на «потом». В результате проверки урезаются, а приложения выходят в продакшн с открытыми API, незашифрованными токенами или зависимостями, в которых давно известны уязвимости.

Ситуацию усугубляют сторонние SDK и плагины. Их берут для ускорения мобильной разработки, но далеко не всегда проверяют на предмет безопасности. Если в таком компоненте обнаруживается дыра, она автоматически делает уязвимым все приложение.

Как атакуют не только код, но и людей

Современные атаки редко ограничиваются чисто техническими методами. Все чаще злоумышленники идут по пути, который требует минимум усилий — бьют по пользователям. Фишинговые письма, поддельные мобильные клиенты, сообщения с вредоносными ссылками — все это примеры социальной инженерии. И работает она потому, что человеческий фактор всегда остается слабым звеном.

Показательно, что многие пользователи до сих пор не задумываются о рисках:

- сохраняют пароли в заметках на телефоне;

- подключаются к публичным Wi-Fi без VPN;

- скачивают приложения с неофициальных сайтов;

- кликают по ссылкам из SMS или мессенджеров.

В каждом из этих случаев человек сам отдает свои данные злоумышленнику, будучи уверенным, что действует правильно. И никакие самые совершенные алгоритмы защиты не спасут, если пользователь сам откроет дверь внутрь системы.

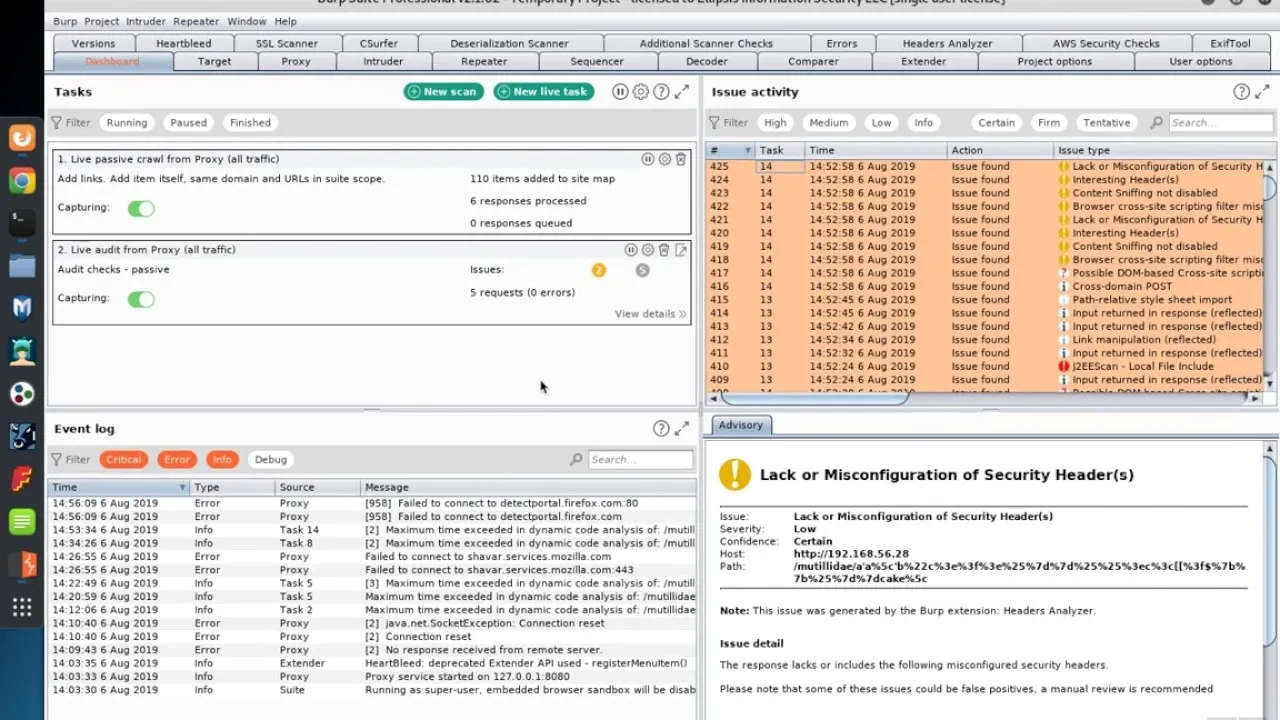

Инструменты для взлома — в свободном доступе

Еще несколько лет назад для того, чтобы изучить приложение и пройти анализ сайта, требовались глубокие технические знания. Сегодня все изменилось: любой желающий может скачать Frida, Burp Suite или MobSF и начать исследовать внутреннюю логику мобильного клиента. Эти инструменты позволяют подменять сетевой трафик, искать жестко прописанные ключи, анализировать память устройства и даже внедрять собственный код.

Рис.1. Тестирование безопасности в среде Burp Suite

Если приложение не использует обфускацию, хранит данные в открытом виде и не защищает соединения шифрованием, его взлом становится вопросом времени.

Наиболее частые уязвимости

В нашей практике мы чаще всего сталкиваемся с повторяющимися сценариями. Разберем их.

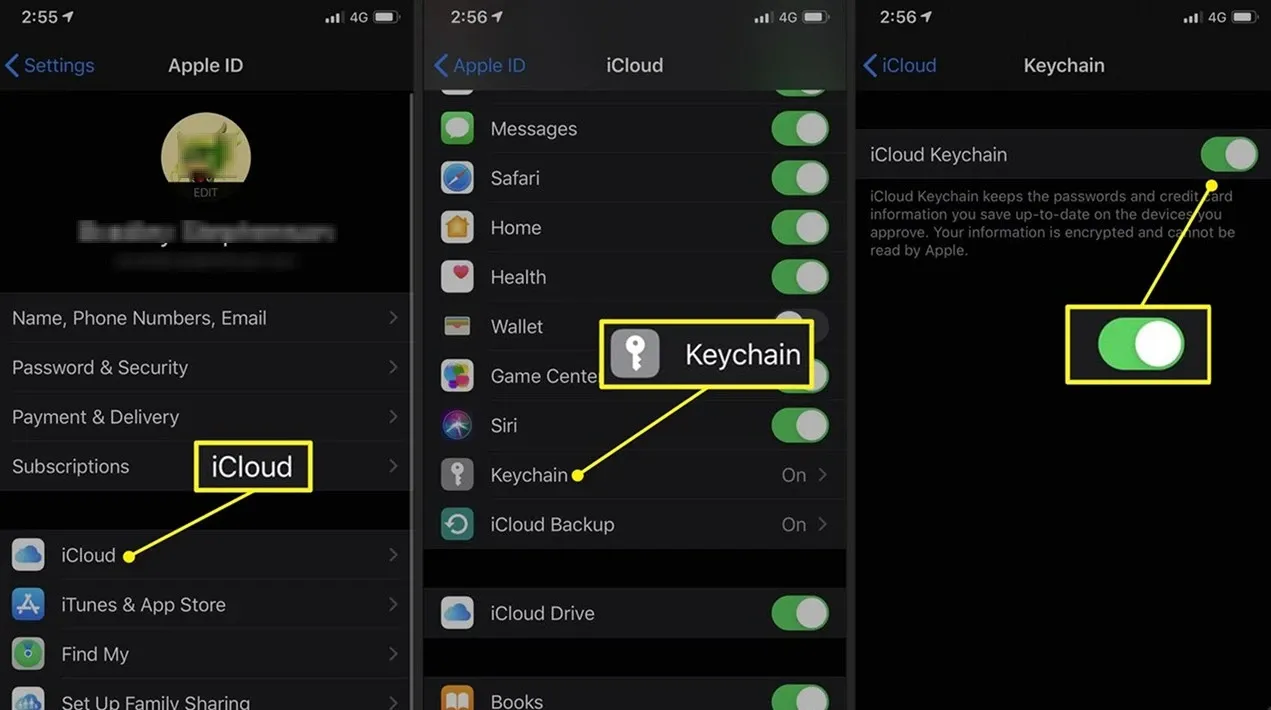

1. Небезопасное хранение данных

Токены и пароли до сих пор кладут в SharedPreferences (Android) или UserDefaults (iOS). Достаточно подключить устройство к компьютеру или сделать резервную копию — и данные окажутся в распоряжении атакующего. Чтобы этого избежать, необходимо использовать защищенные контейнеры (Keychain на iOS, Keystore на Android), шифровать информацию современными алгоритмами (AES-256, ChaCha20) и регулярно очищать кеш.

Рис.2. Keychain на iOS (iPhone)

Таким образом: храните секретные данные только в зашифрованных хранилищах. Если нужно хранить токены — ограничивайте их срок жизни и обновляйте по refresh-механизму.

2. Слабая аутентификация

Приложение, которое позволяет бесконечно подбирать пароли, хранит токены без срока действия и не использует многофакторную проверку, становится целью для взлома. Злоумышленники просто запускают перебор паролей и рано или поздно получают доступ. Современный минимум защиты: двухфакторная авторизация, ограничение жизни JWT (например, 15 минут), привязка refresh-токенов к устройству и IP-адресу, подпись алгоритмами RS256 или EdDSA.

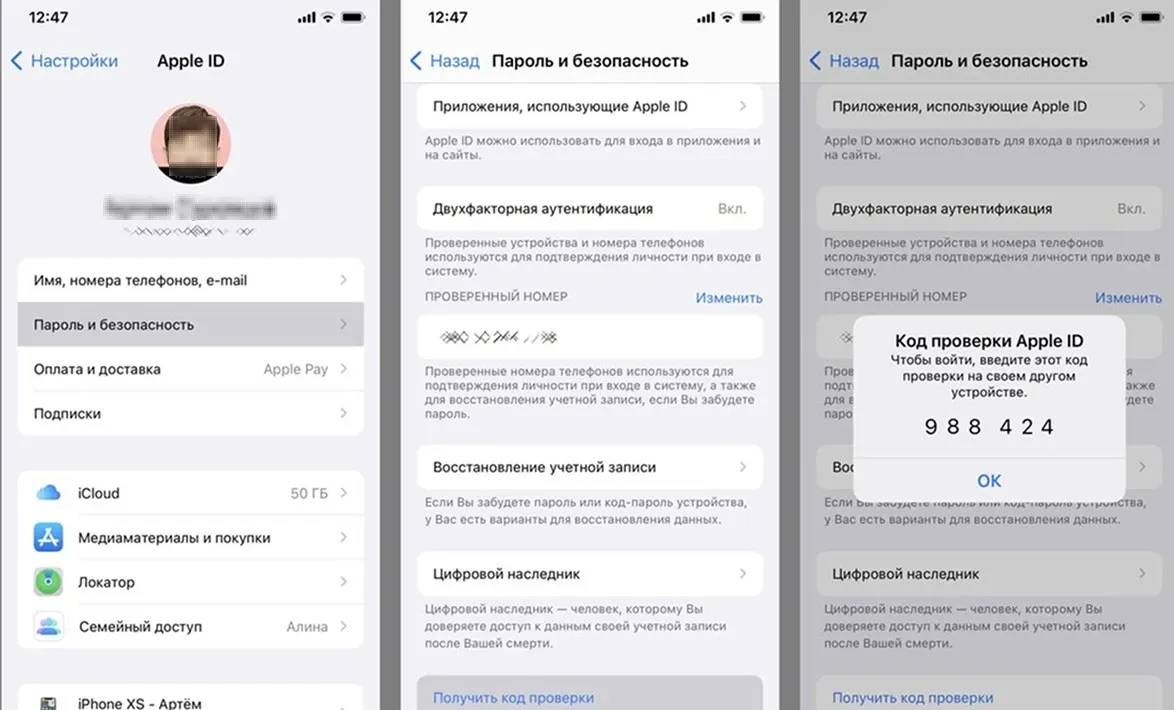

Рис.3. Настройка двухфакторной авторизации в iPhone

Таким образом: внедрите ограничение на количество попыток входа, добавьте капчу и включите push/SMS подтверждение при входе с нового устройства.

3. Уязвимости API

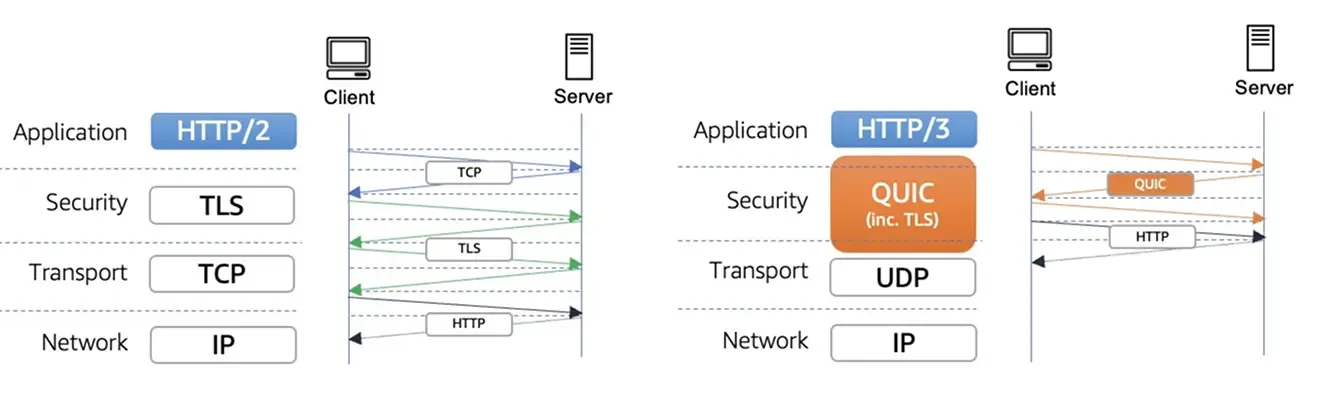

Передача данных по HTTP или игнорирование проверки SSL-сертификата открывают дорогу для атаки «человек посередине». В таком случае злоумышленник просто перенаправляет трафик через свой прокси и получает логины и пароли в открытом виде. Решение — это TLS 1.3, строгая проверка мобильного приложения и его сертификатов, OAuth 2.0 и разграничение прав доступа к методам API.

Рис.4. Протокол защиты TLS 1.3

Таким образом: используйте HSTS, отключите старые версии TLS и внедрите rate-limiting на уровне API-шлюза.

4. Отсутствие обфускации кода

Разработанное APK приложений или IPA без защиты легко декомпилировать. Внутри можно найти хардкод-ключи, адреса серверов и бизнес-логику. Инструменты вроде ProGuard, R8, LLVM Obfuscator позволяют скрыть внутреннее устройство мобильного приложения и значительно усложняют реверс-инжиниринг.

Таким образом: не храните секреты в коде. Если необходимо использовать ключи, генерируйте их динамически или загружайте с сервера по защищенному каналу.

5. Использование устаревших библиотек

Даже если библиотека «работает», это не значит, что она безопасна. Информация о ее уязвимостях может давно лежать в открытых базах CVE. Атакующий сопоставляет используемую версию SDK с опубликованными дырами и получает готовый сценарий взлома. Здесь помогает только регулярный аудит ИТ зависимостей и своевременное обновление.

Таким образом: используйте автоматические сканеры зависимостей (например, OWASP Dependency-Check или Snyk) и настройте регулярное обновление.

Пользовательские привычки как фактор риска

Технические уязвимости — лишь половина картины. Вторая половина — это сами пользователи. Защита мобильного приложения окажется в уязвимости, если люди будут использовать приложение неосторожно.

- Пользователи любят придумывать простые пароли вроде «123456».

- Часто используют один и тот же пароль для банка, соцсетей и почты.

- Оставляют приложения авторизованными на устройствах, которые могут попасть в чужие руки.

- Скачивают APK-файлы из неизвестных источников ради «бесплатной» версии платного приложения.

Эти привычки превращают даже безопасный софт в легкую цель. Поэтому разработчикам мобильного приложения важно думать не только о коде, но и о том, как «обучить» пользователя: внедрять напоминания о смене пароля, предлагать двухфакторную авторизацию, предупреждать о рисках подключения к незащищенным сетям.

Безопасность как фундамент продукта

Компания по информационной безопасности L-TECH придерживаемся принципа: безопасность — это не дополнительная опция, а основа программного продукта. На всех этапах создания мобильных приложений — от проектирования архитектуры до пострелизного сопровождения проекта — мы внедряем практики безопасной разработки. Это включает:

- аутсорсинг информационной безопасности;

- шифрование данных и защищенное хранение;

- фильтрацию и валидацию всех входящих данных;

- защиту API и контроль доступа;

- регулярное тестирование мобильных приложений на проникновение;

- аудит зависимостей и обновление библиотек.

Такой подход снижает вероятность успешной атаки и укрепляет доверие пользователей. Ведь в мире, где цифровые угрозы становятся нормой, защищенность данных превращается в конкурентное преимущество.

Если вы хотите убедиться, что ваш программный продукт не станет легкой добычей для злоумышленников, мы можем провести аудит, выявить уязвимости и предложить архитектурные решения, которые закроют большинство сценариев атак еще до того, как они реализуются. Напишите нам и мы поможем построить систему защиты, которая заставит даже опытного хакера потерять интерес к вашему приложению.